Aktionen

Mobile + App Zertifikate Cert für das eigene Intranet » Historie » Revision 6

« Zurück |

Revision 6/23

(diff)

| Weiter »

[E] Rocco Kreutz, 06.03.2023 16:21

Zertifikate für das eigene Intranet (Freda-Service)¶

Um im eigenen Intranet Zertifikate verwenden zu können (z.B. HTTPS Verbindungen im Browser, um zu vermeiden, dass Passwörter OHNE Verschlüsselung durch das eigene Intranet gesendet werden), kann man:- bei offiziellen VA Root Anbieter Zertifikat beantragen (unkompliziert aber teuer)

- mittels LetsEncrypt 'selbsttätig Zertifikate erstellen' (kostenlos, aber mit hohem Aufwand bzw. technischem Know-How und technischen Voraussetzungen verbunden)

- selbstsignierte (erstellte) Zertifikate verwenden (kostenlos, umkompliziert, keine technischen Voraussetzungen - man kann dabei jedoch sehr leicht die Sicherheit des eigenen Netzes kompromitiieren)

Mit einem korekt erstelltem, selbstsigniertem CA (Root) Zertifikat (korrekt abgesichert, mit Verschlüsselung, entsprechender Passworthygiene und Zugriffsrechten), lassen sich für alle möglichen Anwendungsfälle im eigenen Intranet Zertifikate erstellen und verwalten.

Mittels KeyStore Explorer, kann man dies sicher und einfach erledigen.

- KeyStore Explorer installieren

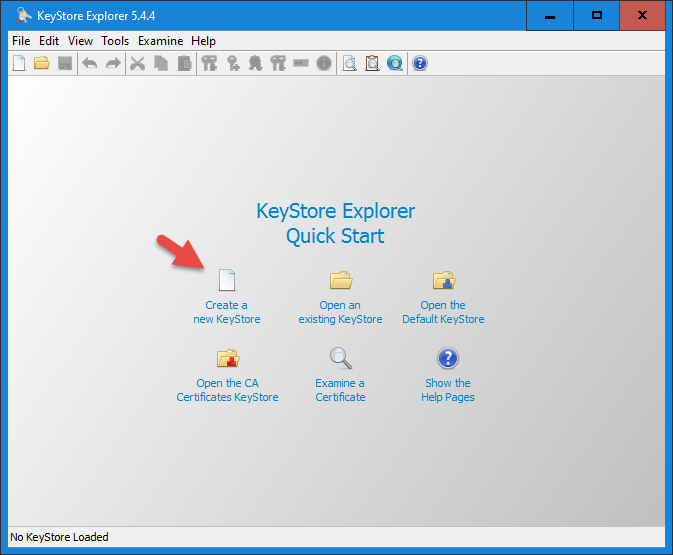

- Neuen KeyStrore erstellen Bild

- PKCS #12 auswählen

- Speichern

- Legen Sie ein Passwort fest, sofern Sie wünschen, das nur berechtigte grundsätzlich Zugriff haben

- Jeder einzelene Eintrag (Zertifikat) im KeyStore kann (und sollte !!!) ein eigenes Zugriffs-Passwort besitzen

- Dieses Zugriffs-Passwort bezieht sich NUR auf den Private-Key eines Eintrages

- Sollte also der KeyStore selber KEIN Passwort gesetzt haben, aber dafür jeder Eintrag im KeyStore ein Passwort gesetzt haben

- Jeder kann den KeyStore öffnen und den Public Key oder das Zertifikat selber exportieren

- Die sicherheitsrelevanten Private Keys benötigen jedoch das Zugriffs-Passwort eines Eintrages !!!

- Recommendation:

- allgemeines 'ReadOnly' Passwort für den KeyStore setzen

- ROOT/CA Einträge mittels sicherem Passwort im KeyStore schützen (im Passwort-Safe der Firma hinterlegen)

- Alle signierten/erstellten Zertifikate basierend auf den Root/CA's können dann ohne extra Passwort im KeyStore erstellt werden

- Root-CA erstellen

- neues (mit dem Root-CA) signiertes Zertifikat erstellen

- Zertifikates-Dateien für den Freda-Service exportieren

- chain.cer, beinhaltet in diesem Falle nur das Root-CA Zertifikat, da wir keine Zertifikats-Kette erstellt haben

- cert.pem, Zertifikat für den Freda-Service

- cert.key, Private Key des Zertifikates (cert.pem)

Step By Step¶

- KeyStore (Datei) öffnen, hier heißt dieser "demo-keystore.ks"

- Tools -> Generate Key Pair

- RSA KeySitze: 4096 auswählen/einstellen und OK drücken

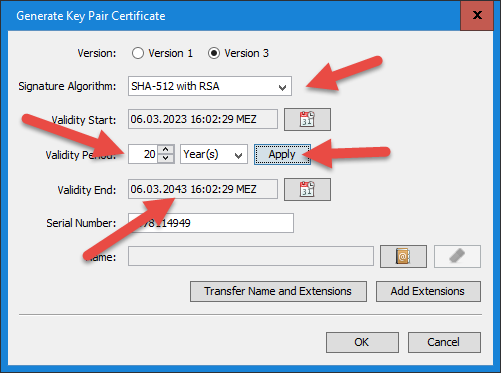

- "SHA-512 with RSA" auswählen (schneller auf 64-bit rechnerns statt 256)

- Gewünschte Anzahl an Jahren eintragen UND Apply drücken ODER Datum (Valid End) direkt eintragen Aufklappen

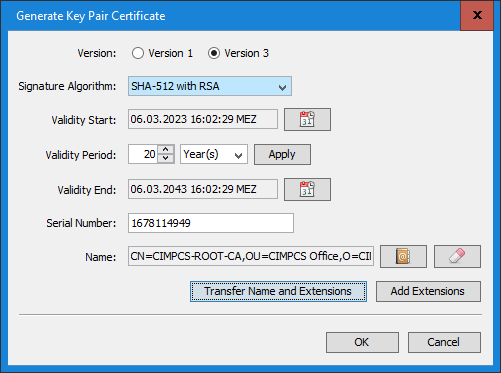

- Auf das Buch-Symbol klicken (Edit Name)

- Die gewünschten Werte eintragen

- Im Beispiel ist ein zusätzlicher Wert eingetragen worden

- + Drücken

- In der DropDown-Liste "Email (E)" auswählen und zugehörigen Wert eintragen

- OK drücken Aufklappen

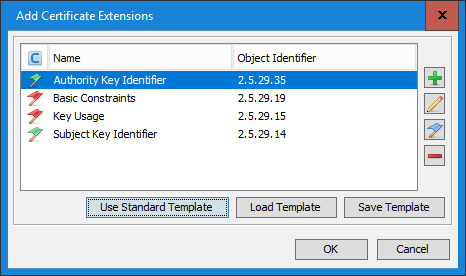

- "Add Extensions" klicken

- "Use Standard Template" -> "CA" -> OK drücken Aufklappen

- WICHTIG, wenn man ein Template benutzt, werden alle bisherigen Extensions gelöscht !!!

- OK drücken

- "Use Standard Template" -> "CA" -> OK drücken Aufklappen

- OK Drücken und gegebenfalls den Alias für das neue Root/CA ändern,

- OK drücken UNBEDINGT ein Passwort für das Root-CA setzen

- Das Root-CA ist der Ursprung aller unserer Zertifikate

- Darauf sollten NUR die notwendigsten Benutzer Zugriff haben

- Da wir gerade das Root-CA erstellt haben und das Passwort definiert haben, befindet es sich im 'Unlocked' Modus Aufklappen

Von [E] Rocco Kreutz vor mehr als 2 Jahren aktualisiert · 6 Revisionen